Site-to-Site IPsec VPN конфигурация с CLI

от БАРЗИКТ Wiki

[[Category::Cisco]]

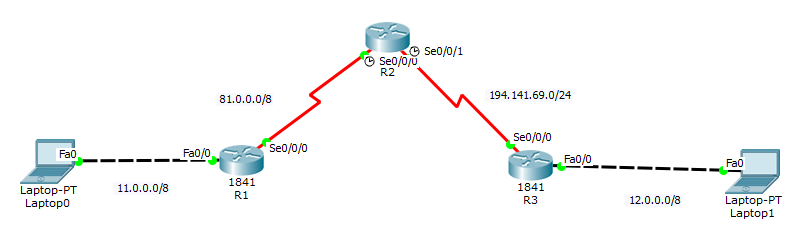

Примерна топология:

Съдържание

Етапи

Конфигурирането на Site-to-Site IPSec VPN на устройства на Cisco с CLI се състои от следните етапи:

- Проверка за съвместимост на филтрирането на трафика (ACL) с необходимите протоколи за IPSec.

- Конфигуриране на ISAKMP (IKE) политика.

- Конфигуриране на т.нар. "transform set".

- Дефиниране на ALC (crypto ACL), описваща кой трафик да преминава през тунела.

- Поставяне на "crypto map", обобщаващ параметрите на тунела на съответен интерфейс.

Първоначална конфигурация на устройствата от топологията

Маршрутизатор R1

Router> Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R1 R1(config)#interface fa0/0 R1(config-if)#ip address 11.0.0.1 255.255.0.0 R1(config-if)#no shutdown R1(config-if)#int s0/0/0 R1(config-if)#ip address 81.0.0.1 255.0.0.0 R1(config-if)#no shutdown R1(config-if)#exit R1(config)#router eigrp 101 R1(config-router)#network 81.0.0.0 R1(config-router)#network 11.0.0.0 R1(config-router)#no auto-summary R1(config-router)#end R1#

Маршрутизатор R2

Router> Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R2 R2(config)#interface s0/0/0 R2(config-if)#ip address 81.0.0.2 255.0.0.0 R2(config-if)#clock rate 4000000 R2(config-if)#no shutdown R2(config-if)#interface s0/0/1 R2(config-if)#ip address 194.141.69.2 255.255.255.0 R2(config-if)#clock rate 4000000 R2(config-if)#no shutdown R2(config-if)#exit R2(config)#router eigrp 101 R2(config-router)#network 81.0.0.0 R2(config-router)#network 194.141.69.0 R2(config-router)#no auto-summary R2(config-router)#end R2#

Маршрутизатор R3

Router> Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R3 R3(config)#interface fa0/0 R3(config-if)#ip address 12.0.0.1 255.255.0.0 R3(config-if)#no shutdown R3(config-if)#int s0/0/0 R3(config-if)#ip address 194.141.69.1 255.255.255.0 R3(config-if)#no shutdown R3(config-if)#exit R3(config)#router eigrp 101 R3(config-router)#network 194.141.69.0 R3(config-router)#network 12.0.0.0 R3(config-router)#no auto-summary R3(config-router)#end R3#

Етап 1 - Проверка за филтриране на трафика

Препоръчително е да се провери дали между двете мрежи, които трябва да комуникират през IPSec VPN не са филтрирани AH, ESP и UDP порт 500.

Примерни ACE, разрешаващи необходимия трафик са:

access-list 101 permit ahp host 81.0.0.1 host 194.141.69.2 access-list 101 permit esp host 81.0.0.1 host 194.141.69.2 access-list 101 permit udp host 81.0.0.1 host 194.141.69.2 eq isakmp

Етап 2 - Конфигуриране на ISAKMP политика

За да се опише ISAKMP политиката се използват следните команди:

- crypto isakmp policy # - създава политика със зададения номер

- authentication - дефинира метода за автенитфикация

- encryption - посочва криптографски алгоритъм за криптиране (шифриране)

- group - посочва група DH функции

- hash - задава криптографска хеш функция

- lifetime - посочва времето на живот на политиката в секунди, след което трябва параметрите да се предоговорят

- crypto isakmp key парола address IP адрес - при автентификация със споделени пароли (preshared keys) командата посочва за отдалечената система (peer) съответна парола

Етап 3 - Дефиниране на Transform set

Дефинирането на "transform set" се извършва с командата crypto ipsec transform-set име трансформации, например:

crypto ipsec transform-set TESTVPN esp-aes 256 esp-sha-hmac