Разлика между версии на „Конфигуриране на ZBF“

от БАРЗИКТ Wiki

| Ред 52: | Ред 52: | ||

#Поставяне на интерфейс в дадена зона с '''zone-member security''' | #Поставяне на интерфейс в дадена зона с '''zone-member security''' | ||

| − | ==Създаване на зони== | + | ==Стъпка 1: Създаване на зони== |

В примерната топология нека приемем, че на R1 трябва да +се зададат следните две зони: | В примерната топология нека приемем, че на R1 трябва да +се зададат следните две зони: | ||

#INSIDE-ZONE - която да е към мрежа 172.16.0.0 | #INSIDE-ZONE - която да е към мрежа 172.16.0.0 | ||

#OUTSIDE-ZONE - каято да е към интерфейс GigabitEthernet 0/1 | #OUTSIDE-ZONE - каято да е към интерфейс GigabitEthernet 0/1 | ||

| − | Създаването на зоните на R1 се извършва чрезц командата '''zonde secirty''' ''име на зона''. | + | Създаването на зоните на R1 се извършва чрезц командата '''zonde secirty''' ''[име на зона]''. |

<pre style="white-space: pre-wrap; white-space: -moz-pre-wrap;white-space: -pre-wrap;white-space: -o-pre-wrap; word-wrap: break-word"> | <pre style="white-space: pre-wrap; white-space: -moz-pre-wrap;white-space: -pre-wrap;white-space: -o-pre-wrap; word-wrap: break-word"> | ||

R1(config)# | R1(config)# | ||

| Ред 66: | Ред 66: | ||

R1(config)#zone security OUTSIDE-ZONE | R1(config)#zone security OUTSIDE-ZONE | ||

R1(config-sec-zone)#exit | R1(config-sec-zone)#exit | ||

| + | R1(config)# | ||

| + | </pre> | ||

| + | |||

| + | ==Стъпка 2: Определяне на класове трафик== | ||

| + | За да се дефинира кой трафик да се проверява и пропуска в примера се използва ACL. Възможно е да се приложат и други методи за L4 и L7. | ||

| + | <pre style="white-space: pre-wrap; white-space: -moz-pre-wrap;white-space: -pre-wrap;white-space: -o-pre-wrap; word-wrap: break-word"> | ||

| + | R1(config)# | ||

| + | R1(config)#access-list 101 permit ip 172.16.0.0 0.0.255.255 any | ||

| + | R1(config)# | ||

| + | R1(config)#class-map type inspect match-all R1-CLASS-MAP | ||

| + | R1(config-cmap)#match access-group 101 | ||

| + | R1(config-cmap)#exit | ||

R1(config)# | R1(config)# | ||

</pre> | </pre> | ||

Версия от 12:37, 31 юли 2015

Съдържание

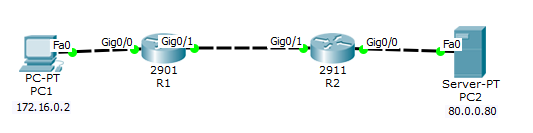

Примерна топология

Базова конфигурация

R1

enable conf t hostname R1 interface GigabitEthernet 0/0 ip address 172.16.0.1 255.255.0.0 no shut interface GigabitEthernet 0/1 ip address 10.0.0.1 255.0.0.0 no shut exit router ospf 1 network 172.16.0.1 0.0.0.0 area 0 network 10.0.0.1 0.0.0.0 area 0 end

R2

enable conf t hostname R2 interface GigabitEthernet 0/0 ip address 80.0.0.1 255.0.0.0 no shut interface GigabitEthernet 0/1 ip address 10.0.0.2 255.0.0.0 no shut exit router ospf 1 network 80.0.0.1 0.0.0.0 area 0 network 10.0.0.2 0.0.0.0 area 0 end

Етапи при проектиране на ZBF

- Определяне на зоните

- Дефиниране на политики между зоните

- Дизайн на физическата свързаност

- Дефиниране на групи (subset) от зони и обединяване (merge) на потоците от трафик

Стъпки при конфигуриране на ZBF чрез CLI

- Създаване на зони чрез команда zone security

- Определяне на класове трафик чрез class-map type inspect

- Определяне на политики чрез policy-map type inspect

- Дефиниране на връзки между две отделни зони чрез zone-pair

- Поставяне на интерфейс в дадена зона с zone-member security

Стъпка 1: Създаване на зони

В примерната топология нека приемем, че на R1 трябва да +се зададат следните две зони:

- INSIDE-ZONE - която да е към мрежа 172.16.0.0

- OUTSIDE-ZONE - каято да е към интерфейс GigabitEthernet 0/1

Създаването на зоните на R1 се извършва чрезц командата zonde secirty [име на зона].

R1(config)# R1(config)#zone security INSIDE-ZONE R1(config-sec-zone)# R1(config-sec-zone)#exit R1(config)# R1(config)#zone security OUTSIDE-ZONE R1(config-sec-zone)#exit R1(config)#

Стъпка 2: Определяне на класове трафик

За да се дефинира кой трафик да се проверява и пропуска в примера се използва ACL. Възможно е да се приложат и други методи за L4 и L7.

R1(config)# R1(config)#access-list 101 permit ip 172.16.0.0 0.0.255.255 any R1(config)# R1(config)#class-map type inspect match-all R1-CLASS-MAP R1(config-cmap)#match access-group 101 R1(config-cmap)#exit R1(config)#