Разлика между версии на „Подсигуряване на конзолен достъп до Cisco устройства“

| (One intermediate revision by the same user not shown) | |||

| Ред 1: | Ред 1: | ||

[[category:Cisco]] | [[category:Cisco]] | ||

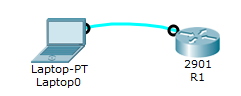

[[Файл:Console_Access_Cisco.png]] | [[Файл:Console_Access_Cisco.png]] | ||

| + | |||

''Забележка: в примерите е използван маршрутизатор, но командите са аналогични и при комутатори.'' | ''Забележка: в примерите е използван маршрутизатор, но командите са аналогични и при комутатори.'' | ||

| Ред 48: | Ред 49: | ||

Ако не са въведени потребителските профили, но конзолния достъп използва '''login local''' и се затвори конзолния достъп е възможно да не успеете да се свържете към устройството. | Ако не са въведени потребителските профили, но конзолния достъп използва '''login local''' и се затвори конзолния достъп е възможно да не успеете да се свържете към устройството. | ||

| + | |||

| + | =Ctrl+C/Ctrl+V= | ||

| + | <pre style="white-space: pre-wrap; white-space: -moz-pre-wrap;white-space: -pre-wrap;white-space: -o-pre-wrap; word-wrap: break-word"> | ||

| + | enable | ||

| + | configure terminal | ||

| + | line console 0 | ||

| + | password cisco | ||

| + | login | ||

| + | end | ||

| + | </pre> | ||

| + | |||

| + | <pre style="white-space: pre-wrap; white-space: -moz-pre-wrap;white-space: -pre-wrap;white-space: -o-pre-wrap; word-wrap: break-word"> | ||

| + | enable | ||

| + | configure terminal | ||

| + | username admin privilege 15 secret cisco | ||

| + | line console 0 | ||

| + | login local | ||

| + | end | ||

| + | </pre> | ||

Текуща версия към 12:21, 9 юли 2015

Забележка: в примерите е използван маршрутизатор, но командите са аналогични и при комутатори.

При устройствата на Cisco Systems по подразбиране конзолната връзка не е защитена и всеки, който се свърже крез конзолен кабел и необходимия софтуер за емулиране на терминал получава достъп до системата.

Задължително е конзолният достъп да бъде подсигурен!

Подсигуряване с парола

Най-простият начин за подсигуряване на достъпа до конзолата е чрез въвеждане на парола (в примера C1sc0_123).

R1> enable R1# configure terminal R1(config)# line console 0 R1(config-line)# password C1sc0_123 R1(config-line)# login R1(config-line)# end R1#

Честа грешка е да се пропусне командата login, чрез която въведената парола се активира.

Важно е да се отбележи, че по-подразбиране паролата ще бъде записана в конфигурацията в явен вид и се препоръчва да се стартира и услугата service password-encryption.

Подсигуряване с потребителско име и парола

За да се получи по-висока степен на сигурност се препоръчва да се използват или локални потребителски профили или AAA.

За да се дефинират локални потребители (от примера admin и admin1) се използват следните IOS команди:

R1> enable R1# configure terminal R1(config)# username admin secret Adm1nPa$$ R1(config)# username admin1 privilege 15 secret Adm1n1Pa$$ R1(config-line)# end R1#

Първият потребител admin ще използва ниво на достъп 1 и след свързване към системата ще трябва да въведе и командата enable за да премине към PRIV режим. Конфигурационната команда privilege задава ниво на достъп 15 за потребител admin1.

След дефиниране на локални потребители може да се зададе достъпът до конзолата да използва въведените профили.

R1> enable R1# configure terminal R1(config)# line console 0 R1(config-line)# login local R1(config-line)# end R1#

Ако не са въведени потребителските профили, но конзолния достъп използва login local и се затвори конзолния достъп е възможно да не успеете да се свържете към устройството.

Ctrl+C/Ctrl+V

enable configure terminal line console 0 password cisco login end

enable configure terminal username admin privilege 15 secret cisco line console 0 login local end